2025년 3월 5일에 필자가 스캠 계정에 의해 스팀 계정 탈취를 유도당한 일이 있어 분석 및 사례보존을 위해 글로 남긴다.

서론

어느 날 스팀 계정에 모르는 계정으로 친구 요청이 들어왔다.

슬쩍 보니 Team Fortress 2를 즐기는 유저처럼 보였고, 친구 추가한 정도로 뭘 할 수 있겠냐고 생각해서 받아 뒀던 것에서 시작된 일이었다.

나는 스팀 게임을 잘 안해서 그런 건지는 모르겠지만 별 일 없이 시간이 좀 흘렀다.

스캠 탈취 과정

그러다 3월 5일에 이녀석이 스팀 메시지를 걸어왔다.

(해당 스캠 계정과의 대화 전문은 계정 탈취가 끝난 시점에서 친구 삭제를 당해서 복구할 수 없었다.)

"Yuki ッ" 라는 닉네임이었는데(현시점 구글링으로는 찾을 수 없다) 자신을 22살 캐나다인이라고 소개하면서 꽤나 유창한 영어실력으로 말하는 것이었다.

나도 다행히 어느정도 영어 챗이 가능해서 이런저런 얘기를 하는데, 이녀석의 용무는 이러했다.

1. Team Fortress 2 아이템 거래요청을 나한테 잘못 걸었는데 거래가 성사된 것 같다. 거래내역 확인해달라

2. (거래내역은 커녕 TF2 플레이 사실도 없음을 알려준 후) 진짜 니가 맞냐 프로필 사진을 변경해봐라

3. (프로필 사진 변경 후) 이녀석과 친구가 내가 스캠 계정인줄 알고 신고를 넣어놨다. 빨리 대응해야 내 계정 정지를 막을 수 있다

4. (알겠다고 한 후) 스팀 고객센터 담당의 Skype를 알려주겠다 이녀석과의 대화기록을 가져가서 말해봐라

스팀 계정으로 뭐 잠깐 도와주면 되기도 하고 영어로 대화하는것도 오랜만이라 꽤 재미있게 대화하고 있었어서 아무런 의심 없이 유쾌하고 예의바르게 죽죽 진행해줬다.

이 시점에도 의문점이 없는 건 아니었는데 당시에는 유의미하다고 생각하지 않았다. 나열해보자면

1. 꼬맹이인지 어른인지 물어봤다. (등록된 결제수단 때문에 그런 게 아닐까 싶다)

2. 어휘가 그런 건 아니지만 중간중간 문어체에 가까운 딱딱한 문장구성을 보였다. (좀 배운 친구인가 싶었다. 지금 생각하면 AI 번역기능인듯)

3. 스샷캡쳐에 하이라이트를 굳이 넣어서 친절하게 나한테 가져왔다.

뭔 스샷을 빠릿빠릿하게 가져오는데 생각해보면 외국에는 이정도의 능지와 컴퓨터 이용 능력이 되는 인간이 드물다.

어찌되었든 문제 해결을 위해 고객센터 담당으로 보이는 "John Drury"라는 중년 남성의 Skype 계정에 챗으로 말을 걸었다.

챗에서의 John Drury는 정작 자신을 Report Cancellation Sector의 Steam Support 담당이자 소프트웨어 엔지니어라고 소개했다. 고객지원이랑 소프트웨어 엔지니어를 동시에 담당하는 직무가 어디에 있나 생각이 들긴 했다.

Skype는 다행히 전문 보존되어 있어 스샷으로 John Drury와의 전문을 일단 남긴다. 필자의 빈약한 영어는 양해 부탁.

챗 당시에는 프로필 사진이 달랐다.

John Drury라는 사람과의 대화는 요약하면 아래와 같다.

1. Victim report의 ticket number를 요구했다. (Yuki ッ가 보내준 이미지 안에 있었다.)

2. 여러 사용자로부터의 신고를 확인했다고 말했다.

3. 스팀 라이센스 목록의 스크린샷을 요구했다.

4. 모든 브라우저에서 스팀 로그아웃을 요구했다.

5. 스팀 계정 이메일에 계정 복구 버튼 클릭 후 진입한 URL을 요구했다.

6. 국가와 나이를 요구했다.

이 시점에서야 스캠 의문이 들어 더 이상의 대화는 중단했지만 이미 계정은 이메일이 바뀌어 탈취된 후였다.

이메일을 변경하여 정확히 기억은 안나지만 아이디 복구 이메일이 굉장히 긴 문자열의 아이디를 가진 깡통 gmail 계정이었던걸로 기억한다.

정확한 루트는 모르겠으나, 내가 보낸 라이센스 목록 스크린샷을 증빙하여 내 아이디 기반 계정 회복을 시도했고 내 이메일로 인증 메일을 전송하여 클릭이 일어난 후의 인증 정보를 포함한 URL을 가져갔을 것이며, 인증 이메일을 변경해 계정을 탈취한 듯 하다.

다행히 이전 구매에 사용한 카드 번호를 통해 계정을 복구할 수 있었고 계정에 접속해 보니 Yuki ッ라는 친구는 삭제되어 있었다.

여담

현시점 내용을 복기하며 생각해보니 개발자가 Skype를 통해 단독으로 이런 일을 수행하는것부터가 말이 안되는 것이었다.

귀찮아서 빠르게 처리하고 싶었고 대충 확인하고 빠르게 협조하다 보니 생긴 일이었다.

여담의 여담이지만 Skype는 2025년 5월자로 더 이상 사용하지 않게 되며 Microsoft Teams가 이 역할을 넘겨받는 것으로 보인다. 또 Skype 메시지의 자동 번역 설정은 철회할 방법이 없어 어색한 한국어로 대화 내용이 지속되는게 영어를 읽을 줄 아는 입장에서 굉장히 불편하다.

화면 공유까지 넘어갔으면 어떤 일이 일어났을지 좀 궁금하긴 하다.

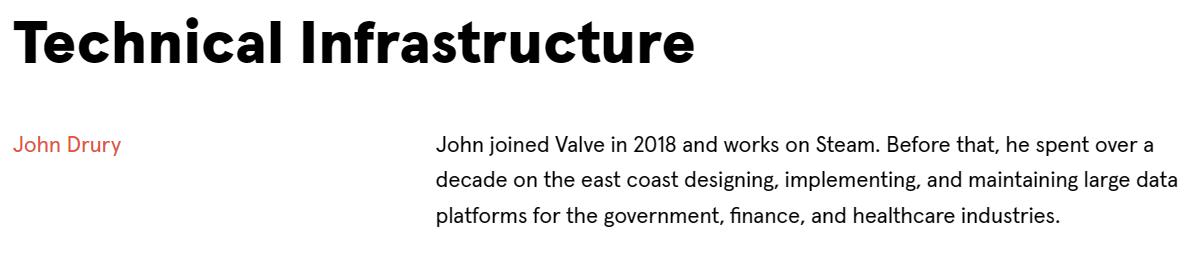

참고로 John Drury라는 이름의 사람은 Valve의 Technical Infrastructure 담당인 듯 하다.

https://www.valvesoftware.com/en/people

People at Valve - Valve Corporation

As a freelance composer and musician, Tim has done it all. He played trumpet for the likes of Ella Fitzgerald, Sheila E., Lou Rawls, Huey Lewis, James Brown, and Natalie Cole; recorded numerous records, movies, documentaries, and TV shows (including Surviv

www.valvesoftware.com

Valve | Steam Support 라고 소개하고 있는 사칭 계정이 쓰고 있는 사진은

Mobile walla라는 회서의 영업이사 (VP Sales)를 맡고 있는 동명이인 John Drury의 것이다.

https://www.linkedin.com/in/john-drury-8404322/

애초에 처음에 친구 추가를 받은 이유는 Team Fortress 2 플레이시간이 100시간이 넘었기 때문이었는데 이것도차 탈취되었거나 조작된 기록이라는 점에서 요즘 스캠은 준비가 철저하다는 생각이 들었다.

정작 스캠 Yuki ッ 계정은 TF2가 trash game이라면서 비난했지만.. ㅋㅋㅋ

조금 검색해보면 이전부터 수없이 있었던 수법인 듯 하다. 여기에서 하나하나 링크를 달아가며 설명하기는 귀찮지만 Discord 계정으로 유도해서 스캠을 시도했다는 사람, 계정을 탈취당해서 등록해둔 결제수단으로 결제 유도용으로 등록한 비싼 깡통게임을 결제해서 손해를 봤다고 하는 사람, 스캐머를 역스캠해서 IP특정에 성공한 사람(이경우 필리핀으로 나왔다) 등등의 사례가 있었다.

필자는 스캠임을 안 시점에 카드 사용기한이 만료되어 어떤 카드로 갈아탈지 생각중이었고, 평소에 기프트카드 등을 이용하기에 직접 구매를 하는 일이 드물어 금전적 피해는 없었다.

덕분에 카드도 새걸로 바꿨고 별다른 피해는 없었으니 경각심을 일깨우는 정도의 효과가 있었다.

중간에 귀찮아져서 적당히 쓰고 끝내지만 나중에 더 깔끔하게 수정할지도 모르겠다.

'분석' 카테고리의 다른 글

| glu mobile 사칭 2D artist offer 스팸 메시지 분석 (0) | 2022.07.03 |

|---|---|

| 보안을 공부하다 마주치는 서브컬쳐 요소들 (0) | 2022.02.05 |

| 라즈베리파이4와 HDMI 캡쳐카드를 이용한 스트리밍에 대하여 (0) | 2020.12.25 |